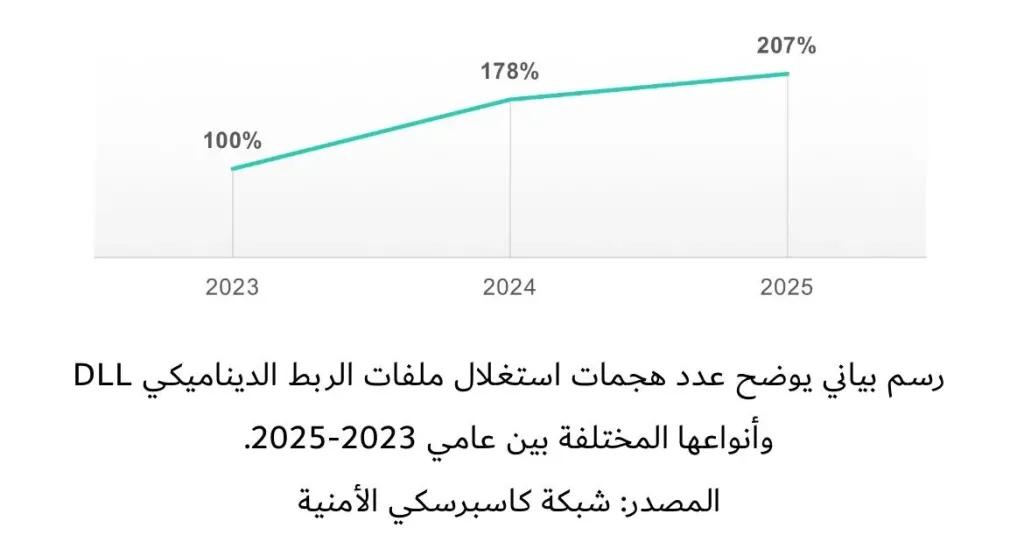

كاسبرسكي: تضاعف الهجمات على ملفات الربط الديناميكي منذ عام 2023

استغلال ملفات الربط الديناميكي (DLL) من الأساليب الشائعة التي يعتمد عليها المجرمون السيبرانيون لاستبدال بيانات خبيثة يتم تنزيلها ضمن عملية تبدو شرعية. ويستخدم هذه التقنية مطورو البرمجيات الخبيثة واسعة الانتشار، مثل برمجيات سرقة البيانات وبرمجيات حصان طروادة التي تستهدف البيانات المصرفية، ومجموعات التهديدات المتقدمة المستمرة (APT)، ومجموعات الجريمة الإلكترونية التي تشن الهجمات الموجهة. وتشير تقارير كاسبرسكي إلى تضاعف الهجمات على ملفات الربط الديناميكي DLL خلال العامين الماضيين.

رصدت كاسبرسكي استخدام هذا الأسلوب وأنواعه المختلفة، مثل التحميل الجانبي لملفات DLL، في هجمات موجهة استهدفت مؤسسات في روسيا، وإفريقيا، وكوريا الجنوبية، ودول ومناطق أخرى. وقد سعت منصة إدارة معلومات الأمان والأحداث (Kaspersky SIEM) لتعزيز قدراتها الدفاعية لمواجهة هذا التهديد، فأضافت نظاماً فرعياً مزوداً بالذكاء الاصطناعي يجري تحليلات منتظمة لجميع المعلومات الخاصة بالبيانات التي تم تنزيلها.

أثبتت هذه الميزة الجديدة فعاليتها على أرض الواقع، إذ ساهمت في اكتشاف هجوم شنته مجموعة التهديدات المتقدمة ToddyCat. وأتاحت هذه الميزة اكتشاف التهديد وحظره في وقت مبكر، وهو ما ساهم في حماية المؤسسات المستهدفة من أي أضرار محتملة. واكتشف هذا النموذج محاولات لاستهداف ضحايا محتملين ببرمجيات سرقة المعلومات وبرمجيات تحميل خبيثة.

تعلق على هذه المسألة آنا بيدجاكوفا، عالمة بيانات في مركز أبحاث الذكاء الاصطناعي لدى كاسبرسكي: «نشهد تنامياً في عدد هجمات استغلال ملفات الربط الديناميكي DLL، يخدع المجرمون برنامجًا موثوقًا لتحميل بيانات زائفة بدلًا من البيانات الأصلية، مما يتيح لهم تشغيل تعليماتهم البرمجية الخبيثة خفيةً. نظرًا لصعوبة اكتشاف هذه التقنية، فإنّ الذكاء الاصطناعي يلعب دورًا مهمًا في كشفها والمساعدة في مواجهتها. لذلك اصبح لزاماً استخدام تقنيات الحماية المتقدمة المزودة بالذكاء الاصطناعي لمواكبة هذه التهديدات المتطورة، وحماية الأنظمة الحيوية».

نشر موقع Securelist مقالين بخصوص هذه المسألة؛ إذ يوضح الأول طريقة تطوير نموذج تعلم الآلة لاكتشاف هجمات DLL، أمّا الثاني فيبين طريقة دمج هذا النموذج في منصة Kaspersky SIEM. وتتضمن هذه المنصة المحدثة أدوات مدعمة بالذكاء الاصطناعي لاكتشاف علامات هجمات استغلال ملفات الربط الديناميكي DLL، مما يعزز مستويات الاكتشاف.

.jpg)

.jpeg)