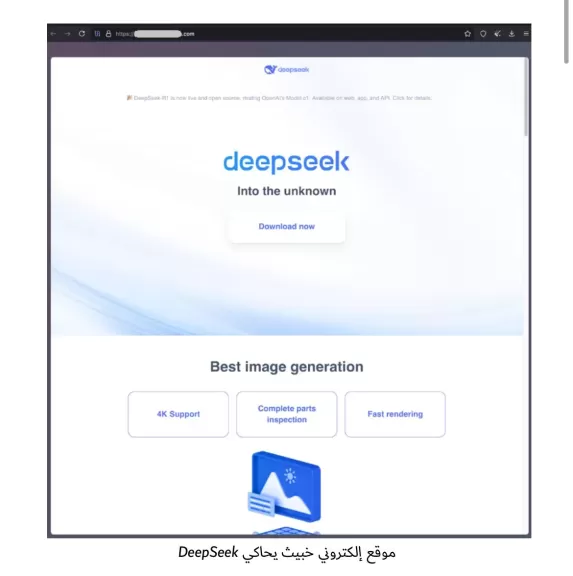

ألكشف عن برنامج خبيث ينتحل هوية تطبيق الذكاء اصطناعي DeepSeek

رصد فريق كاسبرسكي للبحث والتحليل العالمي حملة خبيثة جديدة تنشر برنامج حصان طروادة متنكراً عبر تطبيق وهمي يزعم أنه النموذج اللغوي الكبير DeepSeek-R1 مُخصص للحواسيب الشخصية. تنتشر هذه البرمجية الخبيثة المكتشفة حديثاً من خلال موقع تصيد احتيالي يحاكي الصفحة الأصلية لموقع DeepSeek، ويتم الإعلان عنه عبر إعلانات جوجل. تهدف الهجمات إلى تثبيت BrowserVenom، وهي برمجية خبيثة تعيد ضبط متصفحات الإنترنت في جهاز الضحية لتمرير حركة الويب عبر خوادم المهاجمين، مما يسمح بسرقة معلومات تسجيل الدخول وغيرها من البيانات الحساسة. واكتُشفت عدة حالات إصابة في كل من البرازيل وكوبا والمكسيك والهند ونيبال وجنوب إفريقيا ومصر.

يعتبر نموذج DeepSeek-R1 من أبرز نماذج النماذج اللغوية الكبيرة اليوم، وقد أشارت كاسبرسكي من قبل إلى هجمات ببرمجيات خبيثة تنتحل هويته لاستدراج الضحايا. كما أتاحت إمكانية تشغيل DeepSeek بدون إنترنت على الحواسيب الشخصية، باستخدام تطبيقات مثل Ollama أو LM Studio، فرصة للمهاجمين لاستغلالها في حملتهم.

عند بحث المستخدمين عن « DeepSeek-R1»، يتم توجيههم عبر إعلانات جوجل إلى موقع تصيد احتيالي ينتحل عنوان منصة DeepSeek الحقيقية. وعندما يصل المستخدم للموقع المزيف، يتم التحقق من نوع نظام التشغيل المستخدم على جهاز الضحية. وفي حالة اكتشاف نظام ويندوز، يُعرض على المستخدم خيار تنزيل الأدوات المطلوبة لتشغيل النموذج اللغوي الكبير دون إنترنت. ولم تتعرض أنظمة التشغيل الأخرى للاستهداف خلال فترة البحث.

بمجرد النقر على الزر وإكمال اختبار التحقق من الهوية CAPTCHA، يتم تنزيل ملف التثبيت الخبيث ويُعرض على المستخدم خيارات تحميل وتثبيت Ollama أو LM Studio. أياً كان خيار المستخدم، تُثبت البرمجية الخبيثة نفسها مع برامج Ollama أو LM Studio المشروعة، متجاوزة دفاعات Windows Defender بواسطة خوارزمية خاصة. واشترطت العملية وجود صلاحيات المدير في حساب المستخدم على ويندوز؛ وإذا افتقر الحساب لهذه الصلاحيات، يفشل تثبيت البرنامج الخبيث.

فور تثبيتها، تقوم البرمجية الخبيثة بتعديل إعدادات متصفحات الويب في النظام لاستخدام خادم وكيل يتحكم به المهاجمون، ممّا يمكنهم من اعتراض البيانات الحساسة ومتابعة حركة تصفح الضحية. وأطلق فريق أبحاث كاسبرسكي اسم BrowserVenom على هذه البرمجية الخبيثة، نظراً لطبيعتها الإلزامية ومقاصدها الخبيثة.

يؤكد ليساندرو أوبيدو، باحث أمني لدى فريق كاسبرسكي للبحث والتحليل العالمي: «مع أن تشغيل النماذج اللغوية الكبيرة بدون إنترنت يعزز الخصوصية ويقلل الحاجة للخدمات السحابية، إلا أنه قد يشكل مخاطر كبيرة دون اتخاذ الاحتياطات اللازمة. تشهد أدوات الذكاء الاصطناعي مفتوحة المصدر استغلالاً متزايداً من المجرمين السيبرانيين الذين ينشرون برمجيات خبيثة وبرامج تثبيت مزيفة لتركيب برمجيات تسجيل ضربات المفاتيح، وتعدين العملات المشفرة، وسرقة المعلومات. تهدد هذه الأدوات الزائفة بيانات المستخدم الحساسة، خصوصاً عند تحميلها من منصات غير موثوقة»

تقدم كاسبرسكي التوصيات التالية لتفادي هذه التهديدات:

• فحص عناوين المواقع الإلكترونية للتأكد من صحتها وتجنب عمليات الخداع.

• تنزيل أدوات النماذج اللغوية الكبيرة المحلية من مواقعها الأصلية فقط (مثل ollama.com و lmstudio.ai).

• تجنب استخدام نظام ويندوز بحساب يملك صلاحيات المدير.

• استخدم حلول الأمن السيبراني الموثوقة لمنع تشغيل الملفات الخبيثة.

.jpg)

.jpeg)