هجمات سيبرانية تستغل معلومات من GitHub وQuora لاستهداف المؤسسات

رصدت كاسبرسكي تسلسل هجوم معقد شمل الحصول على معلومات من خدمات شرعية مثل GitHub ، وMicrosoft Learn Challenge، وQuora، والشبكات الاجتماعية. وقد قام المهاجمون بذلك لتفادي الاكتشاف وتشغيل سلسلة تنفيذ تؤدي إلى إطلاق أداة Cobalt Strike Beacon ، وهي أداة للتحكم عن بعد في أجهزة الحاسوب، وتنفيذ الأوامر، وسرقة البيانات، والحفاظ على وصول دائم داخل الشبكة. تم اكتشاف هذه الهجمات في النصف الثاني من عام 2024 لدى مؤسسات في الصين، واليابان، وماليزيا، وبيرو، وروسيا، واستمرت خلال عام 2025. وكان معظم الضحايا من الشركات المتوسطة إلى الكبيرة.

لاختراق أجهزة الضحايا، أرسل المهاجمون رسائل تصيد موجهة متنكرة في شكل اتصالات شرعية من شركات حكومية كبرى، خاصة في قطاع النفط والغاز. وصيغ نص الرسالة ليبدو كما لو أن هناك اهتماماً بمنتجات وخدمات المؤسسة المستهدفة، وذلك لإقناع المستلم بفتح المرفق الخبيث. وكان المرفق عبارة عن أرشيف يحتوي على ما يبدو أنها ملفات PDF تتضمن متطلبات للمنتجات والخدمات المطلوبة – لكنها كانت في الواقع ملفات EXE و DLL قابلة للتنفيذ وتحتوي على برمجيات خبيثة.

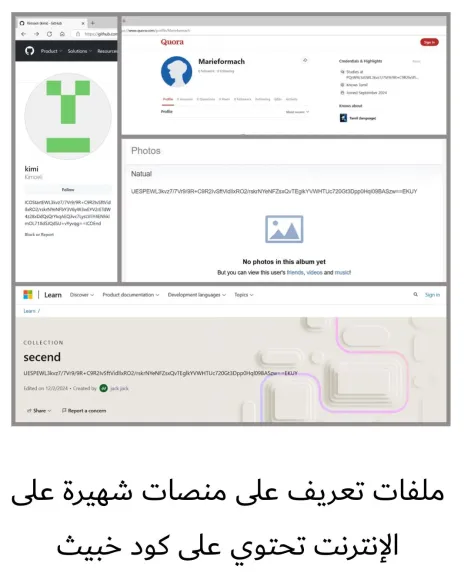

استغل المهاجمون تقنيات DLLواستغلوا أداة الإرسال الخاصة بالتقارير الانهيارية Crash reporting Send Utility، وهي أداة شرعية صممت في الأصل لمساعدة المطورين في الحصول على تقارير تفصيلية وفورية حول الأعطال في تطبيقاتهم. ولكي تعمل البرمجية الخبيثة، تم أيضاً استرجاع وتحميل كود مخزن داخل ملفات تعريف علنية على منصات شرعية شهيرة، وذلك لتجنب الاكتشاف. وقد وجدت كاسبرسكي هذا الكود مشفراً داخل ملفات تعريف على GitHub، وروابط (أيضاً مشفرة) – في ملفات تعريف أخرى على GitHub، وMicrosoft Learn Challenge، ومواقع أسئلة وأجوبة، وحتى منصات التواصل الاجتماعي الروسية. وقد أُنشئت جميع هذه الملفات والصفحات خصيصاً لهذا الهجوم. بعد تنفيذ الكود الخبيث على أجهزة الضحايا، تم إطلاق Cobalt Strike Beacon، وتم اختراق أنظمة الضحايا.

ملفات تعريف على منصات شهيرة على الإنترنت تحتوي على كود خبيث

كما علّق ماكسيم ستارودوبوف، قائد فريق محللي البرمجيات الخبيثة لدى كاسبرسكي قائلاً: "رغم أننا لم نعثر على أي دليل على استخدام المهاجمين لحسابات حقيقية على وسائل التواصل الاجتماعي، حيث تم إنشاء جميع الحسابات خصيصاً لهذا الهجوم، إلا أنه لا يوجد ما يمنع الجهات المهاجمة من إساءة استخدام آليات مختلفة توفرها هذه المنصات. على سبيل المثال، يمكن نشر سلاسل محتوى خبيثة في التعليقات على منشورات مستخدمين شرعيين. يستخدم المهاجمون طرقاً تزداد تعقيداً لإخفاء أدوات معروفة منذ زمن، ومن المهم البقاء على اطلاع دائم بأحدث معلومات التهديدات للحماية من مثل هذه الهجمات"

طريقة استرجاع عنوان تحميل الكود الخبيث مشابهة لتلك التي لوحظت في حملة EastWind المرتبطة بجهات ناطقة بالصينية.

توصيات كاسبرسكي لحماية المؤسسات:

• مراقبة بنية المؤسسة الرقمية باستمرار وتتبع حالة الشبكة الأمنية المحيطة.

• استخدام حلول أمنية موثوقة لكشف ومجاراة البرمجيات الخبيثة المخفية ضمن رسائل البريد الجماعي.

• تدريب الموظفين لنشر التوعية الأمنية وتقليل مخاطر الأخطاء البشرية.

• تأمين الأجهزة المؤسسية عبر نظام شامل مثل Kaspersky Next لاكتشاف وصد الهجمات في مراحلها المبكرة.

.jpg)

.jpg)

.jpg)

.jpg)