كاسبرسكي تستعرض اتجاهات الأمن السيبراني في الشرق الأوسط وتركيا وإفريقيا

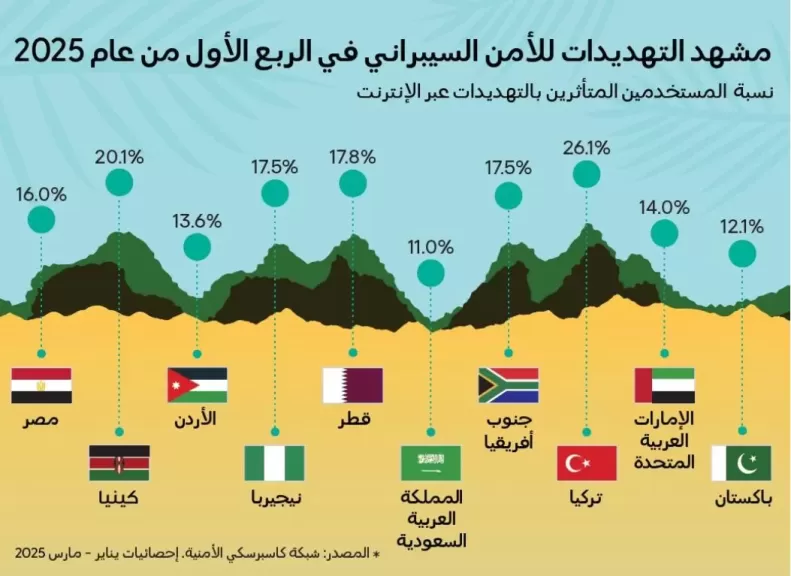

قدم فريق البحث والتحليل العالمي لدى كاسبرسكي معلومات حول مشهد التهديدات الإلكترونية في منطقة الشرق الأوسط وتركيا وأفريقيا (META) للربع الأول من عام 2025. وكشفت التحليلات أن تركيا وكينيا سجلتا أعلى نسبة من المستخدمين المتأثرين بالتهديدات الإلكترونية (26.1% و20.1% على التوالي)، تليهما قطر بنسبة 17.8%. كما سجلت الأردن ومصر والإمارات العربية المتحدة والمملكة العربية السعودية أقل نسبة من المستخدمين المستهدفين بهجمات إلكترونية.

لا تزال برمجيات الفدية الخبيثة تُعدّ من أكثر التهديدات الإلكترونية تدميرًا. ووفقًا لبيانات كاسبرسكي، ارتفعت نسبة المستخدمين المتأثرين بهجمات برمجيات الفدية الخبيثة عالميًا بنسبة 0.02 نقطة مئوية لتصل إلى 0.44% بين عامي 2023 و2024. في الشرق الأوسط، بلغ النمو 0.07 نقطة مئوية ليصل إلى 0.72%، وفي أفريقيا: 0.01 نقطة مئوية ليصل إلى 0.41%، وفي تركيا 0.06 نقطة مئوية ليصل إلى 0.46%. لا ينشر المهاجمون هذا النوع من البرمجيات الخبيثة على نطاق واسع، بل يُعطون الأولوية للأهداف عالية القيمة، مما يُقلل من إجمالي عدد الهجمات. ورغم أن برمجيات الفدية لا تتزايد بشكل كبير، إلا أن هذا لا يعني أنها أصبحت أقل خطورة.

تأثر عدد أكبر من المستخدمين في الشرق الأوسط ببرمجيات الفدية نتيجة للتحول الرقمي المتسارع، وازدياد نقاط الضعف الأمنية، وتباين مستويات النضج في الأمن السيبراني. وتقل معدلات برمجيات الفدية في إفريقيا نظراً لتدني مستويات التحول الرقمي والتحديات الاقتصادية، مما يقلل عدد الأهداف عالية القيمة. لكن مع نمو الاقتصاد الرقمي في دول مثل جنوب إفريقيا ونيجيريا، ترتفع وتيرة هجمات برمجيات الفدية، وبالأخص في القطاعات الصناعية والمالية والحكومية. وتظل العديد من المؤسسات معرضة للخطر بسبب قلة الوعي والموارد في مجال الأمن السيبراني، لكن ضيق نطاق الاستهداف يجعل المنطقة أقل تأثراً مقارنةً بالمناطق الأكثر نشاطاً عالمياً.

اتجاهات برمجيات الفدية

• تزايد استخدام أدوات الذكاء الاصطناعي في تطوير برمجيات الفدية، كما يتضح من مجموعة FunkSec التي ظهرت قرب نهاية 2024 وحققت شهرة سريعة بتخطيها مجموعات معروفة مثل Cl0p و RansomHub بعدد كبير من الضحايا في شهر ديسمبر فقط. تتبع FunkSec نموذج برمجيات الفدية كخدمة (RaaS)، وتعتمد أساليب الابتزاز المضاعف — دمج تشفير البيانات مع سرقتها — مستهدفة القطاعات الحكومية والتكنولوجيا والمالية والتعليمية في أوروبا وآسيا. تتميز المجموعة باستخدامها المتزايد لأدوات الذكاء الاصطناعي، إذ تحتوي برمجياتها على كود مدعوم بالذكاء الاصطناعي، مع تعليقات برمجية مثالية، يُعتقد أنها أُنتجت باستخدام نماذج لغوية كبيرة (LLMs) لتحسين التطوير وتجنب الرصد. وخلافاً لمجموعات برمجيات الفدية التقليدية التي تطلب ملايين الدولارات، تعتمد FunkSec نهجاً يعتمد على كثرة العمليات وخفض التكلفة مع مطالب فدية متدنية بشكل غير مسبوق، مما يؤكد استخدامها المبتكر للذكاء الاصطناعي في تسهيل عملياتها.

• من المتوقع أن يتطور برنامج الفدية في عام 2025، من خلال استغلال نقاط الضعف غير التقليدية، كما يتضح في مجموعة Akira التي استخدمت كاميرا الويب لاختراق أنظمة الاكتشاف والاستجابة للنقاط الطرفية والنفاذ إلى الشبكات الداخلية. من المرجح أيضاً أن يركز المخترقون بشكل أكبر على نقاط الدخول المهملة؛ مثل أجهزة إنترنت الأشياء، والأجهزة المنزلية الذكية، أو المعدات سيئة الإعداد في بيئة العمل، مستغلين اتساع نطاق الهجوم الناتج عن ترابط الأنظمة. وفي ظل تعزيز المؤسسات لحمايتها التقليدية، سيعمل المجرمون السيبرانيون على تطوير أساليبهم، بالتركيز على الاستطلاع الخفي والحركة الجانبية داخل الشبكات لنشر برمجيات الفدية بدقة أعلى، ما يزيد صعوبة اكتشافها والتعامل معها.

• سيضاعف انتشار النماذج اللغوية الكبيرة الموجهة للجرائم السيبرانية من مدى وتأثير برمجيات الفدية. تساهم النماذج اللغوية الكبيرة المتداولة في الإنترنت المظلم في تخفيض المتطلبات التقنية لإنتاج الأكواد الخبيثة وحملات التصيد الاحتيالي وهجمات الهندسة الاجتماعية، مما يسمح للمهاجمين قليلي الخبرة بإنشاء فخاخ مُقنعة للغاية أو أتمتة نشر برمجيات الفدية. ومع التبني السريع لمفاهيم مبتكرة مثل أتمتة العمليات الروبوتية والبرمجة منخفضة الكود، التي تقدم واجهة بديهية وبصرية معززة بالذكاء الاصطناعي تعتمد السحب والإفلات لتطوير البرامج سريعاً، نتوقع أن يستغل مطورو برمجيات الفدية هذه الأدوات لأتمتة هجماتهم وتطوير أكواد برمجية جديدة، ما يزيد من انتشار تهديد برمجيات الفدية.

يوضّح سيرجي لوجكين، رئيس مناطق الشرق الأوسط وتركيا وإفريقيا وآسيا والمحيط الهادئ في فريق البحث والتحليل العالمي في كاسبرسكي: «تشكل برمجيات الفدية أحد أهم تهديدات الأمن السيبراني التي تواجه المؤسسات اليوم، إذ يستهدف المهاجمون الشركات بكافة أحجامها وفي جميع المناطق، بما فيها منطقة الشرق الأوسط وتركيا وإفريقيا. تستمر مجموعات برمجيات الفدية في التطوّر عبر اعتماد أساليب جديدة، مثل تطوير برمجيات فدية متعددة المنصات، ودمج إمكانيات الانتشار الذاتي، واستغلال ثغرات اليوم الصفري التي كانت حكراً على مجموعات التهديدات المتقدمةالمستمرة. هناك أيضًا تحوّل نحو استغلال نقاط الدخول المُهمَلة - بما في ذلك أجهزة إنترنت الأشياء، والأجهزة الذكية، وأجهزة مكان العمل المُهيأة بشكل خاطئ أو قديمة الطراز. غالبًا ما لا تُراقَب هذه النقاط الضعيفة، مما يجعلها أهدافًا رئيسية لمجرمي الإنترنت.». ويضيف: «للحماية الفعالة، تحتاج المؤسسات حماية متعددة المستويات: بدءاً من أنظمة مواكبة للتحديثات، وفصل للشبكات، ومراقبة لحظية، ونسخ احتياطية موثوقة، إلى التعليم المستمر للمستخدمين.»

يراقب خبراء كاسبرسكي باستمرار الهجمات الإلكترونية المتطورة، بما في ذلك نشاط 25 مجموعة تهديدات متقدمة ومستمرة (APT) تعمل حاليًا في منطقة الشرق الأوسط وتركيا وإفريقيا. من بين هذه المجموعات جهات فاعلة معروفة مثل SideWinder وOrigami Elephant وMuddyWater. لاحظت كاسبرسكي تزايدًا في استخدام برمجيات الاستغلال المبتكرة التي تستهدف الأجهزة المحمولة، إلى جانب التطورات المستمرة في التقنيات المصممة لتجنب الكشف، وهي اتجاهات رئيسية تُشكل مشهد الهجمات الموجهة اليوم.

توصي كاسبرسكي المؤسسات على اتباع أفضل الممارسات التالية لحماية أصولها الرقمية:

• اعمل دائماً على تحديث البرامج في جميع أجهزتك لحماية شبكتك من استغلال المهاجمين للثغرات والتسلل إليها.

• ركز استراتيجية الدفاعية على كشف التحركات الجانبية وتسريب البيانات إلى الإنترنت. اهتم بشكل خاص بحركة البيانات الصادرة للكشف عن اتصالات المجرمين السيبرانيين بشبكتك. وأنشئ نسخاً احتياطية غير متصلة بالشبكة لا يستطيع المخترقون التلاعب بها. وتأكد من سهولة الوصول إليها فوراً عندما تحتاجها أو في الحالات الطارئة.

• وفر لفريق مركز العمليات الأمنية لديك إمكانية الاطلاع على أحدث معلومات التهديدات وعزز مهاراتهم دورياً بالتدريب المتخصص.

• استفد من أحدث معلومات التهديدات لمتابعة التكتيكات والأساليب والإجراءات الحالية التي تستخدمها مصادر التهديد.

• لحماية الشركة من شتى أنواع التهديدات، اعتمد على مجموعة منتجات Kaspersky Next التي توفر حماية فورية، ورصد للتهديدات، وقدرات التحقيق، والاكتشاف والاستجابة للنقاط الطرفية، وحل الاكتشاف والاستجابة الموسعة، التي تناسب المنظمات بكافة أحجامها وقطاعاتها. وحسب احتياجاتك الحالية والموارد المتاحة، بإمكانك اختيار المستوى المناسب من المنتج والترقية بسهولة إلى مستوى آخر عندما تتغير متطلبات أمنك السيبراني.